Inhoud:

- Anonymous ontmaskerd?

- Brute respons op ‘onthulingen’

- Hoe HBGary gehackt werd

- HBGary contacteert Anonymous

- Aanvallen tegen vakbonden en progressieve groeperingen

- Aanvallen tegen WikiLeaks

- Samenwerkingsverband tussen overheid en ondernemingen

- Contraterrorisme tegen burgeractivisme

- Anekdote: “Commander X”

- Reacties van de in opspraak gebrachte firma’s

- Stuxnet en een rootkit met codenaam ‘Magenta’

- “Watergate meets the internet”

- Verklaring van Anonymous op de gehackte websites

- Bronnen

- Externe linken

- Anonymous IRC

- Downloads: Barrs onderzoek over Anonymous, de presentaties ‘The WikiLeaks Threat’ en ‘Team Themis’

Anonymous ontmaskerd?

Een ‘geniaal’ onderzoek…

Aaron Barr, voormalig Navy cryptoloog en huidig CEO van HB Gary Federal, een IT-beveiligingsfirma, verklaarde op 5 februari in The Financial Times een dossier te hebben aangelegd over Anonymous. (Nvdr: Barrs onderzoek naar Anonymous kan je onderaan de pagina downloaden.)

Hij beweerde de identiteit achterhaald te hebben van de ‘belangrijkste’ leden van Anonymous aan de hand van internetdiensten zoals LinkedIn, Classmates.com en Facebook en de informatie die hij daar vond te vergelijken met informatie die hij puurde uit het IRC-netwerk AnonOps – het communicatiekanaal voor Anonymous’ operaties.

Barr beweerde Anonymous ‘gepenetreerd’ te hebben als deel van een project om de veiligheidsrisico’s van sociale media en netwerken voor organisaties aan te tonen. Hij zou zijn onderzoek presenteren tijdens een conferentie in San Francisco later in de maand.

Zijn onderzoeksmethode bestond er onder andere in de tijdstippen te vergelijken waarop personen aanlogden op sociale netwerksites en deze dan te vergelijken met tijdstippen van personen die op het IRC-netwerk Anonops van Anonymous aanlogden.

“They still don’t get it. They think all I know is their irc names!!!!! I know their real fing names.My plan is to post on the HBGary Fed and HBGary website, Daily Kos, tweet, and post on the anonymous FB page.”

…

“No they are not freaked out. They don’t get it…Greg will tell you. They think I have nothing but a heirarchy based on IRC aliases!”

(Aaron Barr)

Een van Barrs collega’s van marketing en communicatie reageerde die dag nog op zijn manier van doen en liet hem weten dat hij niet zo emotioneel betrokken moest zijn bij zijn onderzoek. “Take the emotion out of it -> focus on the purpose,” vatte ze ‘t samen.

Ze zei dat er niemand voordeel zou halen uit het rondbazuinen dat hij de echte namen van de personen achter Anonymous kende. Het zou hen enkel tegen hem in het harnas jagen.

“as 1337 as these guys are suppsed to be they don’t get it. I have pwned them! :)”

Een gouden raad die Barr verkoos te negeren. “Hoe bekwaam die gasten ook verondersteld worden te zijn, ze begrijpen het niet. Ik heb met hen de vloer aangeveegd! :),” e-mailde hij later nog in onvervalst gamerjargon. Het schenden van de privacy lijkt een spelletje voor Barr.

(Nvdr, IRC: Internet Relay Chat, een protocol om in groep te chatten op het internet.)

…van bedenkelijk allooi

The Tech Herald, een technologiesite, waarvan medewerkers zelf meerdere maanden op IRC doorbrachten met mensen die zich onder het vaandel van Anonymous verenigen, bestudeerde Barrs research.

De site stelde vast dat verscheidene datums van Anonymousoperaties niet klopten. En dat veel namen die geassocieerd werden met ‘lidmaatschap’ van Anonymous incorrect zijn. Zo waren de tien ‘belangrijkste’ Anoniemen uit Barrs onderzoek in feite de netwerkbeheerders die werken om de IRC-servers online te houden.

Er is een groot verschil tussen AnonOps, het IRC-netwerk, en Anonymous. De mensen die de IRC-servers beheren zouden deel kunnen uitmaken van Anonymous maar ze zijn geen medeoprichters of leiders.

“So why can’t you sell this information to the FBI like you intended? Because we’re going to give it to them for free. Your glorious fallacious work can be a wonder for all to scour, as will all of your pivate e-mails (more than 66,000 beauties for the public to enjoy).”

Anonymous verklaarde over Barrs vaststellingen op de gehackte websites van hbgary.com en hbgaryfederal.com dat de informatie die Barr verzameld had en die hij onder andere aan de FBI wou verkopen, nonsens is – dat men er eens goed mee gelachen had!

Het meeste van die informatie is volgens Anonymous trouwens voor het publiek beschikbaar via hun IRC-netwerk, waarop iedereen kan en mag aanloggen.

Waarom daarbij Barr de informatie ook niet aan de FBI zou kunnen verkopen was omdat Anonymous hen die gratis zou bezorgen.

Brute respons op ‘onthulingen’

De respons van Anonymous was bruut. Nadat The Financial Times uitpakte met Barrs verhaal over infiltratie, pakte Anonymous met een aanval uit die resulteerde in de volledige controle over hbgary.com en hbgaryfederal.com.

Ze slaagden er ook in zich toegang te verschaffen tot het netwerk van HBGary, met inbegrip van de financiële gegevens, softwareproducten, het PBX-telefoniesysteem, hun malwaredata en e-mails.

Dit alles gebruikmakend van ‘local root exploits’, gedeelde paswoorden en ‘social engineering’.

“But its not about them… its about our audience having the right impression of our capability and the competency of our research. Anonymous will do what ever they can to discredit that, and they have the mic so to speak because they are on Al Jazeera, ABC, CNN, etc. I am going to keep up the debate because it is good business but I will be smart about my public responses.”

(Aaron Barr)

In een verklaring op de gehackte websites noemde Anonymous Barrs acties mediageil.

“Laat ons je een lesje leren dat je nooit zal vergeten: je solt niet met Anonymous. Je solt in het bijzonder niet met Anonymous omdat je op een trend wilt springen voor de publieke aandacht.”

“Je hebt blindelings in de Anonymouszwerm gechargeerd, een zwerm waarvan je de honing wou stelen. Dacht je dat de bijen die niet zouden verdedigen? Wel, hier zijn we. Je hebt de zwerm kwaad gemaakt en nu word je gestoken. Het lijkt erop dat de vakmensen niet vakkundig beveiligd zijn.”

Hoe HBGary gehackt werd

In den beginne was er de SQL-injectie

De aanval op HBGary is een standaardvoorbeeld van een hefboomeffect. Het begon met een SQL-Injectie op hbgaryfederal.com.

Bij een SQL-injectie voer je SQL-code, in bijvoorbeeld een invoerveld op een webstek, in, in een poging om toegang te verkrijgen tot de gegevens in de achterliggende SQL-databank. Dit kan als de ingevoerde tekenreeks niet ‘opgekuisd’ wordt waardoor SQL-opdrachten die de hacker invoert, uitgevoerd worden. Iets wat makkelijk te voorkomen is.

Van daar af vond en kraakte Anonymous de paswoorden die op de webstek gebruikt werden. Al gauw bleek het dat veel van deze paswoorden ook gebruikt werden voor Google Apps. Toegang hiertoe en het aanwenden van de gedeelde paswoorden, leidde tot het kraken van Barrs Twitter- en LinkedInprofiel.

Eenmaal op de webserver buitte Anonymous de $ORIGIN expansion-kwetsbaarheid uit om controle te krijgen over de server root.

Terwijl men daarmee bezig was, verkreeg Anonymous toegang tot het e-mailpaswoord van Greg Hoglund, medeoprichter van HBGary, en mede-eigenaar van de dochteronderneming, HBGary Federal, die door Barr geleid wordt.

In deze dochteronderneming wordt onder andere aan die projecten gewerkt waarvoor men toestemming nodig heeft van de overheid.

‘Social engeneering’

Met het e-mailaccount van Hoglund onder controle, stuurde Anonymous een e-mail naar de beheerder van rootkit.com met de vraag om de firewall te openen en Hoglunds paswoord te wijzigen in “changeme123”.

Als reden hiervoor gaven ze op dat Hoghlund momenteel in Europa verbleef en niet in staat was met een Secure Shell-protocol (SSH) een verbinding te maken met de rootkit.com databankserver.

Deze zet is een schoolvoorbeeld van ‘social engeneering’ – het manipuleren van mensen om informatie te verzamelen, toegang te krijgen tot computersystemen of het plegen van fraude. In plaats van hiervoor trachten in te breken of een systeem te kraken.

Na enkele e-mails heen-en-weer werd SSH-toegang tot de server root verleend.

Je zou verwachten dat een webstek van een ‘IT-beveiligingsbedrijf’ op zijn minst beveiligd is tegen een aanval door middel van een SQL-Injectie. Ook dat zo’n bedrijf niet dezelfde paswoorden deelt over verschillende toepassingen.

Dat men een veiligheidsprocedure zou hebben voor het geval wanneer iemand met toegangsrechten tot de server root zich daar om één of andere reden geen toegang toe zou kunnen verschaffen. In plaats van die te verlenen na eventjes heen-en-weer te e-mailen.

Interne bedrijfsgegevens online

Alles bij elkaar kopieerde Anonymous alle data, werd alles op de servers en back-upservers verwijderd en verspreidde het collectief een deel van de e-mails van het bedrijf in een torrent en door ze te publiceren op een website waar ze te doorzoeken zijn.

Voorheen publiceerde het collectief al e-mails van ACS:Law, een voormalig advocatenkantoor dat gespecialiseerd was in copyright. Dit kantoor kreeg vanuit verschillende hoeken erg veel kritiek op zijn praktijken.

Ook van Acapor, de Associação do Comércio Audiovisual de Portugal, omdat deze organisatie de toegang tot The Piratebay, een website voor het delen van bestanden via torrents, wou verhinderen voor de inwoners van Portugal.

HBGary contacteert Anonymous

Anonymous, een ‘case study’

Zondag 6 februari, terwijl de torrent met de e-mails van HBGary zich begon te verspreiden, namen de directeur van HBGary, Penny Leavy, medestichter Greg Hoglund en Aaron Barr contact op met Anonymous via IRC in een poging om de schade te beperken.

Leavy merkte tijdens de chat op dat ze op de hoogte was van Barrs onderzoek over sociale media en de problemen die daarmee gepaard gaan. Onder andere “het gemak zich voor te doen als één van jullie,” zei ze.

Niettegenstaande had Barr nooit de intentie zijn onderzoek aan de overheid te geven, voegde ze eraan toe. “Hij was nooit van plan namen vrij te geven, maar enkel te spreken over pseudoniemen.”

De data en informatie die Barr verzameld had, diende ook om op de RSA Conference 2011 – een conferentie over informatieveiligheid die dit jaar plaatsvond van 14 februari tot 18 februari in San Francisco – de aanwezigen te tonen hoe eenvoudig het is zich als iemand anders voor te doen.

HBGary heeft uiteindelijk zijn deelname aan de conferentie afgelast wegens “de dreiging met geweld tegen hun stand,” volgens een verklaring op hun website.

Het in gevaar brengen van onschuldigen

Anonymous haalde aan dat het onderzoek en de redenering achter de uitvoering ervan op zich zeer gebrekkig was. Barrs namenlijst en de vermeende connecties van de namen daarop met Anonymous wekte enorm veel woede op.

Verscheidene Anoniemen zeiden dat de lijst samengesteld was uit valse namen, namen van reporters – zoals Bernard Keane van het Australische, onafhankelijke nieuwsplatform Crikey – en anderen die totaal géén rol spelen in het Anonymousnetwerk.

Het bestaan hiervan “kon en kan nog steeds onschuldigen zonder reden in de problemen brengen,” waren de reacties.

Leavy merkte ook op dat er onderscheid gemaakt diende te worden tussen HBGary en HBGary Federal, waarvan de eerste slechts voor vijftien procent eigenaar is. Beiden aanvallen was dus fout volgens haar.

Dit werd als irrelevant afgedaan door Anonymous omdat beide netwerken veel zaken gemeen hebben. De oprichtingsakte voor HBGary Federal was trouwens ondertekend door Penny Leavy.

Voorstellen tot compensatie

Later in de chatsessie werd er gesproken over manieren om de zaken recht te zetten. Anonymous suggereerde gebaren van goede wil die HBGarry zou kunnen stellen.

Zoals donaties aan goede doelen als The Electronic Frontier Foundation of het verdedigingsfonds voor Bradley Manning, de vermeende klokkenluider die aan WikiLeaks geheime informatie van de VS gelekt zou hebben.

Ook werd er opgeroepen dat het bedrijf Barr zou laten vallen. Wat onwaarschijnlijk is aangezien hij een vennoot is. Leavy zei wel dat ze “kind of pissed” waren op Barr momenteel, maar weidde niet verder uit over deze commentaar.

Verkoop van gegevens aan de FBI

Op de vraag van Anonymous tijdens de chatsessie over de vermeende plannen om de verzamelde data te verkopen, ontkende Barr deze aantijging.

“Ik deed het als onderzoek. De FBI contacteerde mij omwille van mijn onderzoek. De e-mail waar jullie naar verwijzen over de verkoop van data ging over een ‘model’ dat gebouwd is op dit soort van onderzoek. Niet specifiek deze data,” antwoordde Barr op de aantijging.

“Ik was van plan dit te gebruiken om het proces te beschrijven hoe uitbuiting van sociale media werkt… Sociale media houden een groot risico in voor iedereen… kerncentrales, militaire instalaties, en Anonymous… dit ging enkel over onderzoek.”

Greg Hoglund, die zich tijdens de chat neutraal hield, complimenteerde Anonymous zelfs met hun hack. Zijn voornaamste bekommernis bleef wel de vrijgave van de e-mails die nog geen deel uitmaakte van de circulerende torrent.

…it’s criminal now…

Voor Barr de IRC-chatroom verliet zei hij : “…jongens, jullie hackten onze servers, namen onze data en postte deze in het openbaar…het is nu een crimineel feit…ik heb het niet meer in mijn handen…”

Uiteindelijk heeft Anonymous vanwege de houding van HBGary al de e-mails, eenenzeventigduizend achthonderd stuks, openbaar gemaakt.

Het zijn deze e-mails die een inzicht geven in de onfrisse praktijken waar HBGary en HBGary Federal zich mee bezig hielden. Waaronder de ontwikkeling van “strategische plannen” om vakbonden, progressieve organisaties, en WikiLeaks en sympathisanten van deze klokkenluiderssite aan te vallen.

Maar ook werk aan de computerworm Stuxnet en een nieuw soort rootkit.

Aanvallen tegen vakbonden en progressieve groeperingen

Na een tip van crowdleaks.org publiceerde The Tech Herald op 9 februari, op basis van de gelekte e-mails, hoe HBGary Federal samen met nog twee andere beveiligingsfirma’s, Palantir Technologies en Berico Technologies, progressieve organisaties wou aanvallen en verstoren.

De samenwerking verliep onder de benaming Team Themis. Themis was in de Griekse mythologie een Titanide en de personificatie van orde en recht. De nadruk lag hierbij op de ‘goddelijke gerechtigheid’. (Nvdr: een voorstelling van Team Themis kan je onderaan de pagina downloaden.)

Deze “proactieve tactieken” hielden onder andere het uitoefenen van druk op journalisten, cyberaanvallen en desinformatie in.

Hunton & Williams

Hunton & Williams (H&W) is een advocatenkantoor dat verschillende megabedrijven vertegenwoordigt. Onder andere Wells Fargo, Altria (Phillip Morris), telecomoperator Cingular, toeleveraar voor defensie General Dynamics, en vele anderen.

Het runt ook een groot lobbyagentschap in Washington met klanten als Koch Industries – fervent bestrijder van klimaatwetgeving en sponsor van klimaatsceptici – Americans for Affordable Climate Policy (steenkoolindustrie), Gas Processors Association, Entergy (kernenergie), U.S. Sugar Corp., enz.

Uit één van de gelekte e-mails blijkt dat het VS-ministerie van Justitie de Bank of America (BofA) contacteerde om dit advocatenkantoor onder de arm te nemen.

Dit omdat het departement Justitie de bank in contact wou brengen met “een team dat in staat was een doortastend onderzoek te voeren naar het lek,” waarvan vermoed wordt dat WikiLeaks er in de toekomst documenten van zal publiceren.

U.S. Chamber of Commerce

De man van het advocatenkantoor waarnaar verwezen wordt in de e-mail is Richard Wyatt. Wyatt is onder andere de advocaat van de U.S. Chamber of Commerce (USCC).

Hij pleit voor hen in verscheidene zaken, waaronder één tegen de actiegroep Yes Man, die in 2009 een grap uithaalde waarbij ze zich voordeden als woordvoerders van de USCC – een typisch actiemiddel van de Yes Man.

De USCC, is in dit geval niet iets als wat wij onder de benaming Kamer van Koophandel verstaan. Het is een uiterst rechtse lobbygroep die het grootkapitaal vertegenwoordigt.

Uit onderzoek van de e-mails door Think Progress blijkt dat het advocatenkantoor H&W reeds samenwerkte met Team Themis voor het ontwikkelen van een sabotagecampagne gericht tegen progressieve groeperingen en vakbonden die tegenstanders zijn van de USCC.

Geen respect voor privéleven

Uit die e-mails blijkt dat in functie hiervan Aaron Barr, op aangeven van H&W-advocaat John W. Woods, onderzoek verrichte naar de families, kinderen, partners en het persoonlijk leven van opponenten van het USCC. Dit om indruk te maken op Wyatt.

Één van de slachtoffers hiervan is Mike Gehrke, voormalig staflid van de vakbondscoalitie Change to Win. Er werd zo verwezen naar de specifieke “Joodse kerk” die hij frequenteerde, foto’s van zijn vrouw en kinderen werden verspreid, enz…

Een ander slachtoffer is Brad Friedman, medestichter van The Brad Blog. Informatie over het privéleven van zijn partner, zijn verblijfsadres en dergelijke waren evenmin heilig.

Intimideren van activisten

Deze tactiek van gegevens verzamelen over het privéleven van tegenstanders van de USCC was niet iets wat men zomaar deed, maar was een weloverwogen stap in een poging om alles wat maar mogelijk was, aan te wenden om de oppositie te intimideren en in een slecht daglicht te stellen.

The New York Times citeert dat het doel was anti-USCC-groeperingen “in diskrediet te brengen, te verwarren, te beschamen, te bekampen, te infiltreren en te breken.”

Een andere voorgestelde tactiek was om vakbonden en activisten valse documenten en informatie te bezorgen om ze nadien aan de kaak te stellen als onbetrouwbaar.

Onderzoek van de e-mails door Think Progress toont daarnaast ook aan dat het voorstel ook het hacken van computers van organisaties en activisten inhield.

Aanvallen tegen WikiLeaks

Bank of America

Echter, alvorens H&W een definitieve beslissing zou nemen over het plan dat Team Themis had opgesteld voor de USCC, had het advocatenkantoor nog een ander dringend verzoek: een belangrijke bank had H&W gecontacteerd voor hulp tegen WikiLeaks.

Op 3 december 2010 had H&W een vergadering met BofA. Als voorbereiding verzocht het kantoor Team Themis om “…vijf of zes slides over WikiLeaks – wie ze zijn, hoe ze opereren en hoe de groep deze bank kon helpen.”

Het advocatenkantoor, dat door het ministerie van Justitie was voorgesteld aan BofA, wou door de bank aangesteld worden voor het voeren van een intern onderzoek met betrekking tot WikiLeaks.

Vervolgen van WikiLeaks

Een interne e-mail van Team Themis stelde: “Ze willen [WikiLeaks] eigenlijk aanklagen om een gerechtelijk bevel te verkrijgen dat het publiceren van data verbiedt. [Hunton & Williams] willen de bank een team voorstellen dat in staat is om een grondig onderzoek te voeren naar het lek.”

H&W zou optreden als extern adviseur, Palantir Technologies zou zich toespitsen op het onderzoek van interne dreigingen en bedreigingen voor het netwerk van BofA, Berico Technologies en HBGary Federal zouden WikiLeaks analyseren.

“Klaarblijkelijk, als ze kunnen aantonen dat WikiLeaks data host in bepaalde landen zou het vervolging vergemakkelijken,” staat er nog in de e-mail.

In minder dan vierentwintig uur hadden de firma’s een presentatie klaar vol publiek beschikbare informatie en ideeën hoe ze ‘ontplooid’ konden worden tegen WikiLeaks als “een verenigde en samenhangende analyse- en onderzoekscel.” (Nvdr: de presentatie ‘The WikiLeaks Threat’ kan je onderaan de pagina downloaden.)

De aanleiding tot Anonymous’ aanval

2 januari schreef The New York Times over een nachtelijke vergadering die chief executives van BofA op 30 november 2010 gehouden hadden. De reden van de vergadering was Julian Assange, de oprichter en woordvoerder van WikiLeaks, zijn verklaring het plan opgevat te hebben één van Amerika’s grootbanken “neer te halen”.

BofA begon duizenden documenten uit te pluizen en aan een doorlichting van haar materiële activa. Booz Allen Hamilton (BAH) was het bedrijf dat aangezocht werd voor die interne doorlichting, dixit The New York Times.

Het was kort na deze vergadering dat H&W Team Themis e-mailde voor een presentatie rond WikiLeaks.

Een maand na het voorstel voor een vergadering tussen H&W en BofA in december, wou HBGary Federal een ontmoeting met BAH. Er werd echter pas een datum vastgelegd nadat Aaron Barr H&W informatie e-mailde die hij aan het verzamelen was over WikiLeaks en Anonymous.

Deze informatie zou de directe oorzaak worden van Anonymous’ aanval op HBGary.

Voorstellen van actie tegen WikiLeaks

Het ‘strategisch plan’ tegen WikiLeaks wordt uit de doeken gedaan aan de hand van een diapresentatie die ‘The WikiLeaks Threat’ noemt.

De presentatie begint met een overzicht van WikiLeaks, zijn geschiedenis en enkele personeelsstatistieken. Vervolgens wordt er een profilering gemaakt van Julian Assange. Dan volgt een organigram van WikiLeaks met vrijwilligers en effectieve stafleden.

Ook figureren er verschillende journalisten in waarop gefocust dient te worden in de campagne tegen WikiLeaks. Onder hen: James Ball van The Guardian, Jennifer 8 Lee van The New York Times, Daniël Mathews, die voor WikiLeaks schrijft en Glenn Greenwald van Salon.com.

Deze laatste krijgt een volledige slide aan zich toebedeeld.

Journalisten en activisten onder druk zetten

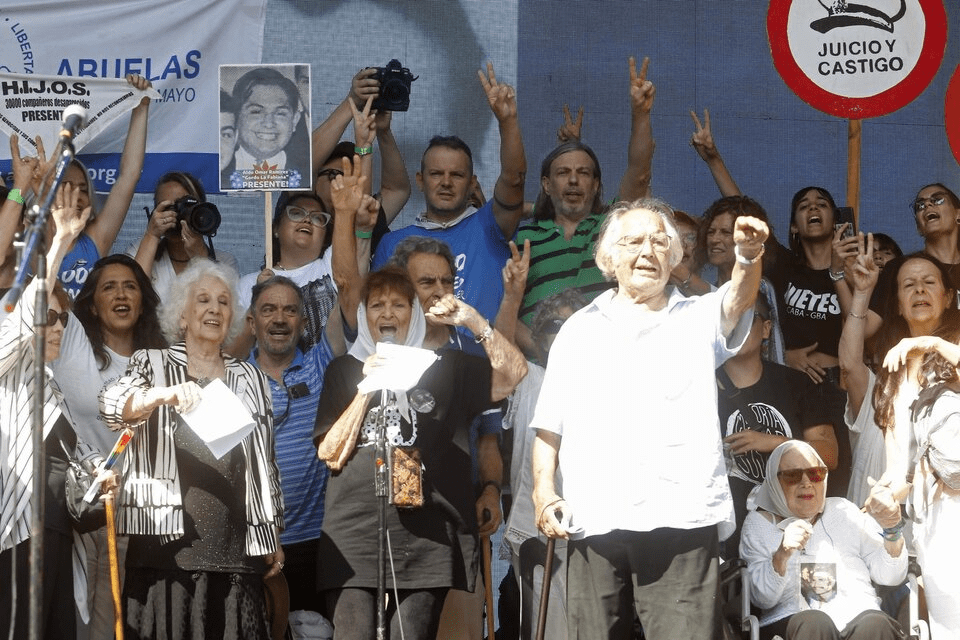

Greenwald kwam in december onder de aandacht met zijn reportage over de onmenselijke behandeling die Bradley Manning ondergaat in de gevangenis van de Marine te Quantico, Virginia.

Bradley Manning, in betere tijden, met poster voor gelijke rechten voor holebi’s.

Manning verblijft er in constante afzondering. Een kussen en bedlinnen worden hem ontzegd. Hij mag geen lichaamsoefeningen uitvoeren in zijn cel en krijgt geen toegang tot nieuws. Slechts één uur per dag mag hij zijn cel uit. Voor elk bezoek wordt hij aan handen en voeten geboeid. Gans het etmaal wordt hij om de vijf minuten gecontroleerd.

De extreem zware condities van het hem opgelegde regime eisen een zware fysieke en mentale tol van Manning, die zienderogen achteruit gaat.

In het voorstel van Team Themis wordt Glenn Greenwald een cruciale rol toegedicht in de verhuizing van WikiLeaks’ webhosting van Amazon-servers naar deze van OVH, nadat Amazon, onder druk van de Amerikaanse overheid, zijn contract met WikiLeaks verbrak.

“Het is dit niveau van steun dat verstoord moet worden,” lezen we. Eerdere versies van het “strategisch plan” spraken over “aangevallen” in plaats van “verstoord”.

Op sympathiserende journalisten moet volgens Team Themis druk uitgeoefend worden. Meer bepaald moeten hun jobs bedreigd worden.

“Dit zijn allemaal gevestigde professionals met een progressieve neiging, maar uiteindelijk zullen de meeste van hen, wanneer ze onder druk worden gezet, jobbehoud verkiezen boven de zaak, dat is de heersende mentaliteit bij de meeste personen die iets beroepsmatig doen.”

Gans het idee om carrières van journalisten en activisten te bedreigen of te breken om hun engagement te ontmoedigen is verderfelijk. Dat het zo vrij en nonchalant wordt voorgesteld aan machtige groepen als BofA, USCC, en het door het VS-ministerie van Justitie aanbevolen H&W toont echter aan hoe vanzelfsprekend dit is.

WikiLeaks’ sterktes en zwaktes

Team Themis gaat verder in op de infrastructuur waarover WikiLeaks kan beschikken en stoffeert haar presentatie met enkele wereldkaarten waarop de geografische verplaatsing van WikiLeaks’ webhosting wordt in kaart gebracht.

Vervolgens gaat het team over op hun analyse van WikiLeaks’ sterktes en zwaktes.

Sterktes:

- Één van de sterktes is WikiLeaks’ wereldwijde aanhang en het leger van vrijwilligers. Wat WikiLeaks toelaat om zeer los georganiseerd te zijn. Er gebeurt weinig sturing of coördinatie, dat maakt impliciet deel uit van de zaak.

- De andere sterkte is het slaafs volgen van Julien (nvdr: Julian Assange). Het is vrij zinloos grote infrastructuren aan te vallen omdat WikiLeaks zoveel andere organisaties kent (nvdr: waaronder De Wereld Morgen) die bereid zijn de informatie te verspreiden en WikiLeaks aan nieuwe webhosting te helpen.

Zwaktes:

- Financieel: WikiLeaks komt onder toenemende financiële druk omdat autoriteiten de bronnen voor steun blokkeert.

- Veiligheid: We moeten de Zweedse server voor het indienen van documenten bereiken. We moeten twijfel creëren over hun veiligheid en het bewustzijn doen toenemen dat interactie met WikiLeaks je zal blootgeven.

- Missie: Er is een breuk tussen WikiLeaks’ aanhangers door de overtuiging dat Julien afwijkt van het doel en zijn eigen missie heeft gekozen: het aanvallen van de VS.

Besluit:

- Ondanks de publiciteit is WikiLeaks momenteel niet in een gezonde positie. Zijn zwaktes veroorzaken enorme druk op de organisatie waarop gekapitaliseerd kan worden.

Potentiële proactieve tactieken

De analyse van Team Themis brengt haar tot het voorstellen van een resem ‘proactieve tactieken’.

Waaronder het aanwakkeren van de heersende onmin binnen WikiLeaks en desinformatie. Zo moet men berichten rond acties verspreiden om de tegenpartij te saboteren of in diskrediet te brengen. Infiltreren in sociale netwerken met behulp van valse profielen.

Valse documenten indienen en vervolgens op de foute informatie wijzen. Bezorgdheid over de veiligheid van WikiLeaks’ infrastructuur zaaien. Verhalen over onthullingen van de identiteit van informanten verspreiden.

“Als men niet gelooft dat het proces veilig is, is het met ze afgelopen.”

Cyberaanvallen

Ook cyberaanvallen tegen WikiLeaks’ infrastructuur staan op het menu. Om gegevens te bemachtigen over de klokkenluiders.

“This would kill the project,” lezen we.

Hierbij hield het team er rekening mee dat men buiten de jurisdictie van de VS kon opereren. Wat op te maken is uit de vaststelling dat “sinds de servers zich momenteel in Zweden en Frankrijk bevinden, het makkelijker is om een team samen te stellen om zich toegang te verschaffen.”

Mediacampagne en bespioneren van werknemers

Ook een mediacampagne om de “radicale en roekeloze aard” van WikiLeaks’ activiteiten te benadrukken, passeert de revue. “Gestaag druk uitoefenen.”

Dit zou volgens Team Themis geen effect hebben op de ‘fanatiekelingen’ maar zou wel bezorgdheid en twijfel zaaien onder de ‘gematigden’.

Ook wordt er voorgesteld voortdurend te zoeken naar lekken door het eigen personeel te bespioneren aan de hand van sociale media om “het risicogedrag van werknemers te profileren en te identificeren.”

Het staat buiten kijf dat meerdere van deze voorstellen volstrekt illegaal zijn.

Samenwerkingsverband tussen overheid en ondernemingen

De anti-WikiLeakscampagne, schrijft Glenn Greenwald van Salon.com, is een gecoördineerde campagne tussen de overheid en de machtigste spelers uit de privé sector.

“De firma’s die BofA inhuurde hebben voormalige militaire en veiligheidsambtenaren uit de hoogste echelons voor zich werken of hebben zeer goede connecties met de VS-overheid.”

“Aangezien de overheid zonder beperkingen, controle of verantwoordingsplicht de wet kan overtreden, kunnen haar privé partners ook wetteloos handelen.”

Wie vervolgt men?

Nadat Anonymous de werking van Paypal, Master Card en Amazon minimaal verstoorde, zwoer het ministerie van Justitie nadrukkelijk de schuldigen te arresteren. Weken eerder vond een veel schadelijkere en gevaarlijkere aanval plaats tegen WikiLeaks – die de organisatie volledig offline haalde.

Die aanval was zo gesofisticeerd dat hij enkel uitgevoerd kon zijn door een overheidsagentschap – of een zeer grote privéspeler die in opdracht van die overheid werkte.

Nochtans heeft de overheid nooit enig onderzoek aangekondigd naar die aanvallen of gezworen diegene te vatten die zich daaraan schuldig hebben gemaakt. Men kan zich ook niet voorstellen dat dit ooit zal gebeuren.

Dubbele moraal

Waarom? “Omdat misdaden die de agenda van de overheid dienen en haar tegenstanders viseren toegestaan zijn en zelfs worden aangemoedigd,” schrijft Greenwald.

“Cyberaanvallen zijn enkel ‘misdaden’ wanneer ze ondernomen worden door hen die antipathie hebben voor de overheid maar zijn perfect toelaatbaar wanneer de overheid die zelf uitvoert of wanneer ze worden uitgevoerd door hen die sympathie hebben voor die overheid.”

Het is dezelfde mentaliteit waardoor de overheid hooggeplaatste politieke ambtenaren uit de wind zet die ernstige misdaden hebben begaan, terwijl ze meedogenloos achter klokkenluiders aangaat die wantoestanden in het openbaar willen brengen met de nobelste intenties.

Contraterrorisme tegen burgeractivisme

FARC

Emptywheel publiceerde het volgende op zijn blog:

“De essentie van het schandaal rond de BofA, USCC en HBGary is het gebruik van technieken van inlichtingendiensten die ontwikkeld zijn om terrorisme te bestrijden maar ingezet worden tegen burgers die gebruik maken van hun recht dat gegarandeerd wordt door het Eerste Amendement.”

Een programmeur die werkte voor Barr schrok van Barrs analyse van Anonymous om verschillende redenen – op ethische, technische of alarmerende gronden.

Aaron Barr maakte in het verleden al analyses van de FARC.

“Gebaseerd op analyses die ik maakte van de FARC was ik in staat vast te stellen dat Tanja zeer waarschijnlijk een resem propagandaprofielen beheert van topleiders. Ik was in staat om de belangrijkste medestanders technisch te koppelen aan FARC’s propagandawerk,” argumenteerde Barr.

Hij verwijst naar Tanja Nijmeijer, een Nederlandse die toegetreden is tot deze Colombiaanse guerrillabeweging.

Hoewel dit niet bewijst dat deze analyse in opdracht van de overheid gebeurde, werd Nijmeijer beschuldigd van de ontvoering van enkele Amerikaanse aannemers afgelopen december. De belangrijkste aanklacht die men tegen haar weerhield, gaat over haar bijdrage aan FARC’s propaganda.

Barrs manke redenering

Barrs ‘bewijs’ dat zijn aanpak werkte, was dat het in het verleden gewerkt had in dit onderzoek naar Colombiaanse terroristen.

Dat is echter geen overtuigend argument. In een discussie tussen Barr en deze programmeur argumenteerde deze laatste dat Barr enkel ‘schuld door associatie’ aantoonde in plaats van echte ‘samenwerking’.

The Tech Herald schreef het volgende over Barrs analyse van Anonymous:

“Zijn onderzoek heeft verschillende interessante aspecten, maar het heeft eveneens verschillende fouten. Hij heeft gelijk wanneer hij zegt dat sociale media gebruikt kunnen worden om mensen of organisaties te viseren en uit te buiten, maar hij heeft het fout wanneer hij aanneemt dat het web van linken tussen verschillende mensen het positief bewijs vormt van criminele of schadende activiteiten.”

Wat Barr dus gedaan heeft is verbanden in kaart brengen zonder de garantie dat deze verbanden ook maar iets betekenen – nog het minst enige betrokkenheid bij een bepaalde groep.

Contact met inlichtingendiensten

Het feit dat Barrs project zo dubieus is, is zorgwekkend omdat het ministerie van Justitie en de inlichtingendiensten zijn werk ernstig nemen.

Zijn e-mailverkeer maakt duidelijk dat hij op 4 februari verscheidene gesprekken voerde met verschillende takken van inlichtingendiensten over het delen van zijn analyse van Anonymous.

Zo had hij contact met de Staatssecretaris voor Defensie, de FBI, de Directeur voor de Nationale Veiligheid en de CIA. Hij verwees naar de overheid als “zijn oude klant”.

In het verleden had hij ook contact met Cyberops en de NSA blijkt uit zijn e-mailverkeer.

Markt voor offshore spionagewerk

Barr beschreef zijn ex-collega de ontmoeting met “zijn oude klant” en benadrukte dat deze niet in staat was “de juiste activiteiten te ontplooien vanwege beperkingen opgelegd door het beleid of de autoriteiten”. Waarmee Barr doelde op nationale spionageactiviteiten.

Op de vraag of er een markt zou zijn voor een organisatie die vanuit het buitenland inlichtingen zou verzamelen en deze dan zou verkopen aan de binnenlandse inlichtingendiensten, antwoordde Barr dat dit “absoluut nodig” was.

Barr had er op aangedrongen dergelijke tactieken ook toe te passen in de strijd tegen burgeractivisme.

Anekdote: “Commander X”

Barr was er door zijn onderzoek heilig van overtuigd dat een zekere Benjamin Spock de Vries uit San Fransisco Anonymous‘ “Commander X” was.

Toen Anonymous op 5 februari de website van Barrs bedrijf aanviel, nam Barr in paniek contact op met de Vries via de chatfunctie op Facebook. Barr gebruikte het alter ego “Julian Goodspeak”.

Hij smeekte de Vries om de aanval op zijn website te staken.

“Wat voor aanval?” vroeg de Vries.

Wat volgde was een vreemd en raadselachtig gesprek waarin Barr meende te chatten met de persoon die “Commander X” was terwijl de Vries dacht dat ze het over totaal iets anders hadden.

Wat niet vreemd is. De Vries kan zichzelf “nog geen weg uit een papieren zak hacken,” verklaarde hij aan itworld.com. Hij had ook nog nooit websites van Anonymous bezocht.

De reden waarom Barr dacht dat de Vries de denkbeeldige X was, was omdat hij de stichter is van de Facebookgroep Global Strike 2011, die blijkbaar populair is bij Anoniemen.

Barr had de graad van activiteit op die Faceboekgroep vergeleken met die op het IRC-netwerk van Anonymous en vastgesteld dat deze op ongeveer hetzelfde tijdstip toenamen. Dus: de Vries was “Commander X”.

Toegegeven, de Vries is geen doorsnee man. Hij is een gecertificeerd permacultuurdesigner – wat zoveel wil zeggen dat hij duurzame landbouwsystemen ontwerpt – en ook wel een beetje een anarchist.

De Vries zegt dat hij wel de wereld wil veranderen. Maar niet door het hacken van computers. Wel door “de economische actie van passief verzet – voornamelijk tuinieren.”

Reacties van de in opspraak gebrachte firma’s

BofA en USCC

BofA en de USCC ontkennen weet te hebben gehad van het onderzoek dat door Team Themis werd uitgevoerd en verklaren “nooit” de beveiligingsfirma’s te hebben ingehuurd.

Een woordvoerder van de USCC noemde de voorstellen van Team Themis “weerzinwekkend”.

BofA liet weten de presentatie nooit te hebben gezien of geëvalueerd en er ook geen interesse in te hebben. Wanneer er uitdrukkelijk werd gevraagd naar de presentatie van Team Themis liet BofA verstaan dat “noch zij, noch een van haar filialen, HBGary Federal in deze zaak had gecontracteerd.”

“Wij hebben ons nooit geëngageerd voor de praktijken die besproken worden in de recente persberichten met betrekking tot HBGary Federal – noch hebben wij daar plannen toe.”

H&W heeft tot nu toe geweigerd commentaar te geven.

Palantir Technologies

Palantir Technologies verklaarde dat het nooit zou instemmen met activiteiten zoals deze die werden voorgesteld door HBGary en dat het niet deelgenomen heeft in het opstellen van de aanbevelingen, “die zij aanstootgevend vindt.”

Het bedrijf zegt ook nooit benaderd te zijn geweest voor het opstellen van dergelijke aanbevelingen en dat het in strijd zou zijn met Palantirs ethiek, cultuur en beleid om dit wel te doen.

Over de slide ‘Potential Proactive Tactics’ zegt Palantir dat deze volledig opgesteld werd door HBGary. Het logo van Palantir zou enkel op de slide voorkomen ten gevolge van de sortering van de diaset en niet Palantirs standpunt vertegenwoordigen.

Vrijheid van meningsuiting en recht op privacy: cruciale waarden

Palantir als bedrijf gaat er prat op steeds ‘vooruitstrevende’ waarden en doelen te hebben ondersteund.

“Het recht op vrije meningsuiting en het recht op privacy zijn cruciaal voor een bloeiende democratie. Vanaf haar oprichting heeft Palatir deze idealen ondersteund en een engagement getoond in het ontwerpen van software die de privacy en de burgerlijke vrijheden beschermt. Daarenboven willen we ons verontschuldigen tegenover progressieve organisaties in het algemeen, en mijnheer Greenwald in het bijzonder, voor elke betrokkenheid die we kunnen hebben gehad in deze zaak.”

Palantir legde uit dat het enkel een analytisch softwareplatform aanbiedt voor data-analyse. Ze bieden geen – en hebben geen plannen voor de ontwikkeling van – ‘offensieve cybermogelijkheden’.

Noch maken ze software die is ontworpen om privébedrijven toe te staan niet-publieke informatie te verzamelen of ‘zogenaamde cyberaanvallen’ uit te voeren, vulde de woordvoerder aan.

Werk van een eenling

Volgens Palantir is het bedrijf bij de affaire betrokken ten gevolge van het individueel initiatief van één van hun ingenieurs, de zesentwintigjarige Matthew Steckman. Hij werd op non-actief gezet in afwachting van een grondig onderzoek naar zijn werk.

Uit de gelekte e-mails blijkt nochtans dat meer personen die voor het bedrijf werken op de hoogte waren van het onderzoek van Team Themis.

Daarbij lijkt het zeer onwaarschijnlijk dat een zesentwintigjarige mid-level ingenieur de enige zou zijn geweest die op de hoogte was van de voorstellen aan H&W, met als doel twee van de kapitaalkrachtigste organisaties in de VS, BofA en USCC, binnen te halen.

Inlichtingenspecialist

Dat het Palantir wel degelijk menens was, blijkt ook uit de persoon die ze wilde aanstellen indien ze het contract met H&W en de USCC zouden binnenrijven.

Een man die: “de campagne aan de Syrische grens in 2005 leidde om de stroom van zelfmoordterroristen in Bagdad te stoppen en die heeft bijgedragen tot de succesvolle Iraakse verkiezingen.”

“Als gezagvoerder, leidde hij de gehele inlichtingen-cyclus, ïdentificeerde belangrijke terroristen, plande missies om hen te doden of gevangen te nemen, leidde deze missies zelf, om dan gebruik te maken van de verzamelde inlichtingen en bewijzen om grotere vijandelijke netwerken te verslaan.”

Berico Technologies

Berico Technologies verklaarde dat het niet instemt met pogingen of deze niet ondersteunt om “proactief Amerikaanse bedrijven, organisaties of individuen te viseren.”

“Wij vinden dergelijke acties verwerpelijk en wijden ons toe om partnerschappen aan te gaan met de beste bedrijven in onze industrie die onze kernwaarden delen. Daarom hebben we alle banden met HBGary Federal verbroken.”

Het bedrijf zegt een grondige intern onderzoek te voeren voor een beter inzicht in de details van hoe deze situatie tot stand kwam en de nodige maatregelen te zullen nemen binnen het bedrijf.

“Eind vorig jaar werden we gevraagd om een voorstel te ontwikkelen om een advocatenkantoor te ondersteunen. Wij hadden begrepen dat Berico het kantoor zou ondersteunen ten behoeve van Amerikaanse bedrijven, om hen te helpen met de analyse van potentiële uitdagingen inzake interne beveiliging van informatie en public relations.

In overeenstemming met de geldende normen in de industrie voor dit soort werk, hebben we voorgesteld publiek beschikbare informatie te analyseren en patronen en informatiestromen te identificeren die relevant zijn voor de klant zijn informatiebehoeften.”

Berico deelde nog mee dat alle latere discussies of voorstellen die geprobeerd hebben om de oorspronkelijke omvang van het werk uit te breiden, indruisen tegen hun waarden.

Het valt op hoe Berico nogal veel nadruk legt op de ‘Amerikaanse’ identiteit. Te meer daar WikiLeaks of Anonymous geen ‘Amerikaanse’ organisaties zijn.

HBGary

Penny Leavy, directeur van HBGary, zei tijdens de RSA Conference 2011 dat Anonymous beschouwd moet worden als de criminele groep die het is.

“Ze hebben aangetoond dat ze achter elke beveiligingsbedrijf aangaan en achter iedereen die samenwerkt met de overheid.”

Voordat de website van HBGary volledig hersteld was, zette het bedrijf er volgende verklaring op over het incident:

“HBGary, Inc en HBGary Federal, een aparte maar gelieerde onderneming, zijn het slachtoffer geworden van een opzettelijke, misdadige cyberaanval. We nemen deze misdaad ernstig, werken samen met de federale, staats- en lokale autoriteiten en richten onze interne middelen nu op onderzoek en een adequate reactie.”

Het bedrijf schreef dat het de klanten van wie er informatie gecompromitteerd zou kunnen zijn door de actie van Anonymous, compleet en accuraat zou inlichten van zodra er informatie beschikbaar zou komen.

Verder waarschuwde HBGary zijn klanten nog:

“Ondertussen dient u er zich van bewust te zijn dat alle informatie die momenteel in het publieke domein circuleert niet betrouwbaar is, omdat de daders van dit misdrijf, of mensen die nauw met hen samenwerken, opzettelijk bepaalde gegevens hebben vervalst.”

Het is onwaarschijnlijk dat Anonymous duizenden en duizenden e-mails of bijlagen zou vervalsen. Er werd met geen woord gerept over de criminele praktijken en voorstellen van Aaron Barr, noch over zijn provocatie tegenover Anonymous.

Zowel Palantir Technologies als Berico Technologies hebben HBGary en HBGary Federal onmiddelijk als een baksteen laten vallen toen de informatie omtrent Team Themis‘ voorstellen openbaar werden.

Beide bedrijven hebben de banden met HBGary en HBGary Federal voorgoed verbroken. Het is klaar dat zij de blaam voor alles volledig doorschuiven.

Stuxnet en een rootkit met codenaam ‘Magenta’

Cyberwapen van Amerikaans-Israëlische makelij

Op 28 juli 2010 ontving Aaron Barr een kopie van de computerworm Stuxnet via McAfee, lezen we in de gelekte e-mails.

Stuxnet viseert industriële software en uitrustingen. Het is de eerste malware die industriële systemen bespiedt en verstoort. Het is ook het eerste virus dat een programmable logic controller rootkit heeft. Een PLC (nvdr: programmeerbare logische eenheid) wordt in de industrie gebruikt om machines aan te sturen.

De besmetting met het virus gebeurt op computers zonder onderscheid maar het is specifiek ontworpen om enkel bepaalde Siemenssystemen te viseren. Aan andere computersystemen brengt Stuxnet weinig schade toe.

De ontwerpers hebben er bijzondere aandacht aan besteed enkel deze doelwitten te treffen. Het wordt daarom ook een zeer geavanceerde ‘cyberraket’ genoemd.

Doelwit: Iraanse uraniumcentrifuges

Experten zijn het erover eens dat het virus ontworpen is door de VS en Israël.

Meer bepaald om de centrifuges van de Iraanse, nucleaire installaties in Natanz en Bashehr uit te schakelen. Dit wordt ook bevestigd door bronnen binnen de inlichtingendiensten die op de hoogte zijn van het clandestiene ontwikkelingsproject ervan.

Afzonderlijke onderzoeken toonden aan dat Stuxnet de snelheid van uraniumcentrifuges versnelt tot op het punt dat ze het begeven terwijl het tegelijkertijd het veiligheidsmonitoringssysteem uitschakelt waardoor het voor een operator lijkt dat alles normaal verloopt.

6 augustus 2010 bracht Symantec een studie uit waaruit bleek dat meer dan 60% van de geïnfecteerde computers zich in Iran bevonden. Op 30 november gaf president Ahmadinejad toe dat een “cyberwapen” het Iraanse, nucleaire programma had getroffen.

Toevallig was één van de nucleaire wetenschappers, die daags voordien in een bomaanslag om het leven kwamen, ook de Iraanse specialist inzake Stuxnet.

Cybertorpedo voor eigen gebruik

Uit een reeks van de gelekte e-mails blijkt dat HBGary Federal plannen maakte om Stuxnet aan te wenden voor haar eigen doeleinden.

Barr geeft in een e-mailuitwisseling blijk dat hij behoorlijk wat informatie over Stuxnet heeft en dat hij al met Greg Hoglund aan het brainstormen was geweest over hoe je een aanval met het virus zou kunnen doen die moeilijk te detecteren is.

“Een autonoom malware met maar één doel, zonder C&C.”

(Nvdr, C&C: command & control.)

Uit een e-mail van Hoglund blijkt dat HBGary het werk met Stuxnet wou verbergen. Uit nog een andere reeks e-mails blijkt dat, waar HBGary ook aan werkte, dit gebeurde met de wetenschap van het NSA.

Anonymous zette het deel door HBGary gedecompileerde code van Stuxnet op 13 februari online. Wat zoveel is als een deel van de broncode van Stuxnet vertaald naar een iets leesbaarder formaat.

Een rootkit met codenaam ‘Magenta’

HBGary werkt ook aan de ontwikkeling van een nieuw soort Windows rootkit die niet te detecteren is en haast onmogelijk te verwijderen, blijkt uit de gelekte e-mails.

Een rootkit is een software dat onbeperkte, geprivilegieerde toegang tot een computer geeft terwijl het zijn aanwezigheid verbergt voor de beheerders van het systeem. Het nestelt zich diep in het besturingssysteem en is bijna niet te verwijderen zonder dat besturingssysteem te beschadigen.

Het wordt meestal gebruikt door hackers om controle te krijgen over iemands computer.

Magenta zou in het kernelgeheugen geïnjecteerd worden. Het programma zou dan een actieve process/thread identificeren om zichzelf in te injecteren via een Asynchronous Procedure Call (APC). Wanneer de APC wordt uitgevoerd word ook de ‘body’ van de rootkit uitgevoerd.

Telkens de rootkit uitgevoerd zou zijn, zou het zich verplaatsen naar een nieuwe locatie in het kernelgeheugen en automatisch één of meer nieuwe process/threads identificeren enz.

Geactiveerd zou Magenta ingebedde C&C-boodschappen kunnen zoeken en uitvoeren, waar deze zich ook zouden bevinden in het fysiek geheugen van het aangetastte systeem.

Dit is ideaal omdat het vrij makkelijk is vanop afstand een C&C-boodschap ergens in het geheugen van een netwerkcomputer die op Windows draait, te krijgen – zelfs als deze volledig achter een firewall zit.

Deze C&C-boodschappen zouden direct vertaald kunnen worden naar processen in gebruikersmodus.

Magenta zou zeer weinig geheugen vergen. 4k of minder.

IT-beveiligingsfirma?

Een vraag is:

Waarom houden IT-beveiligingsfirma’s – wiens missie zogezegd bestaat uit de bestrijding van malware en andere bedreigingen voor computersystemen en -netwerken – zich bezig met de ontwikkeling van software die duidelijk het doel heeft dergelijke systemen aan te vallen, te beschadigen, over te nemen of op ander wijze te compromitteren?

“Watergate meets the internet”

“Voor mij lijkt het op Watergate meets the internet“, zei Steve Maviglio, een politiek strateeg voor de Democraten, in The Sacramento Bee. “Dergelijke praktijken gebeuren op verschillende niveaus sinds het ontstaan van de politiek.”

Phil Giarrizzo, een ander politiek strateeg voor de Democraten, zei dat hij regelmatig mensen inhuurt om onderzoek te doen naar de oppositie. Maar hij is nog nooit benaderd door iemand die internetspionage aanbood.

“Dit soort van cyberactiviteiten overschrijden de lijn van de legaliteit”, zei hij. “Natuurlijk geloven sommige bedrijven wel dat er een markt voor is, anders zouden ze er geen tijd aan verspillen.”

Volgens meerdere berichten hoopte HBGary Federal met het plan twee miljoen dollar per maand aan inkomsten te genereren voor de drie betrokken IT-bedrijven.

HBGary Federal zou deze inkomsten hard nodig hebben.

HBGary zal PR-schade overleven

Het moederbedrijf, HBGary, is met ongeveer 40 medewerkers, een kleine speler in een miljardendollar industrie. Deskundigen zijn van mening dat dit bedrijf in staat zal zijn om de PR-schade, veroorzaakt door de diefstal van haar e-mails, te overkomen.

“Het lijkt erop dat ze er op de beste mogelijke manier mee omgaan,” zei Matt Bishop, een professor in de computerwetenschappen aan de Universiteit van Californië. “Je zult nooit een bedrijf vinden dat hier perfect in is.”

“Inbreuken en compromittering zijn vrij algemeen voorkomend bij een aantal IT-bedrijven,” volgens Ray Owen van Farallon Research. “Het is gewoon een gegeven.”

Oorlog over de “controle” van het internet

Pas op 18 februari werd de gehackte Twitteraccount van Aaron Barr terug hersteld. In zijn eerste tweet verontschuldigde Barr zich bij iedereen die negatief getroffen werd doordat zijn e-mails openbaar werden gemaakt.

Barrs tweede tweet is zuiver cynisme:

“Privacy vs. Security in the age of social media, Internet crime, and mob rule. Can balance be found in the war over control of the Internet”

De man heeft blijkbaar een ziekelijke fascinatie met oorlog, controle en macht. Het punt is dat niemand, geen enkele mogendheid het internet onder “controle” hoort te hebben, maar dat het een open medium is, voor iedereen toegankelijk – een plaats waar men ‘ongecontroleerd’, vrij zijn mening kan uiten.

Niet een instrument in handen van, en voorbehouden voor dictatoriale, neoliberale of imperialistische entiteiten of organisaties die iedereen met een andere mening op eender welke wijze het zwijgen trachten op te leggen. Dat is ook net waar Anonymous tegen optreedt.

Aaron Barr, HBGary Federal #epicfail #gameover

Barrs LinkedIn-profiel is volledig verwijderd.

De website van HBGary was de 18de februari terug hersteld naar een thuispagina met een drietal achterliggende pagina’s. HBGary Federal en rootkit.com waren nog steeds offline.

Hoewel de praktijken waar Aaron Barr, HBGary Federal & Co. zich mee bezig hielden weerzinwekkend en misdadig zijn, heeft het allemaal ook wat van een slapstick.

Als protagonist figureert Aaron Barr in de rol van uiterst domme schurk – die zich super intelligent waant, natuurlijk – die een hoop onheil over zich afroept vanwege zijn hybris, zijn verwaandheid en zijn domheid.

Door Anonymous geplaatste profielfoto op Barrs gehackte Twitteraccount.

Regel 14 van het internet

Verklaring van Anonymous

Screenshot van de door Anonymous gehackte websites.

- HBGary Email Viewer: Portal (Anonymous)

- Cyberactivists warned of arrest (Financial Times)

- Report: HBGary used as an object lesson by Anonymous (The Tech Herald)

- Data intelligence firms proposed a systematic attack against WikiLeaks (The Tech Herald)

- I confess. I’m a member of Anonymous. Hail Xenu. (The Tech Herald)

- Firm targeting WikiLeaks cuts ties with HBGary – apologizes to reporter (The Tech Herald)

- The leaked campaign to attack WikiLeaks and its supporters (Salon)

- New information emerges on anti-WikiLeaks plot (Salon)

- A disturbing threat against one of our own (Salon)

- More facts emerge about the leaked smear campaigns (Salon)

- The HBGary Scandal: Using Counterterrorism Tactics on Citizen Activism (emptywheel)

- Hackers Reveal Offers to Spy on Corporate Rivals (The New York Times)

- Anonymous: US security firms ‘planned to attack WikiLeaks’ (The Guardian)

- CHAMBERLEAKS: US Chamber’s Lobbyists Solicited Firm To Investigate Opponents’ Families, Children (Think Progress)

- ChamberLeaks: Plan Solicited By Chamber Lawyers Included Malware Hacking Of Activist Computers (Think Progress)

- Anonymous retaliates against HBGary espionage (crowdleaks)

- HBGary wanted to suppress Stuxnet research (crowdleaks)

- HBGary INC. working on secret rootkit project. Codename: “MAGENTA” (crowdleaks)

- Who is Anonymous’ Commander X? Not this guy (ITworld)

- E-mail breach a big embarrassment for Sacramento cybersecurity firm (The Sacramento Bee)

- GNU C library dynamic linker $ORIGIN expansion Vulnerability (exploit-db.com)

- Laurelai / decompile-dump

- Schermafdruk HBGary hack

- Rules of the internet (Encyclopaedia Dramatica)